Cybersecurity, digitalizzazione e Industry 4.0 | ITALIAIMBALLAGGIO - notizie e report su tendenze, best practices e nuove tecnologie sul packaging, labeling e coding

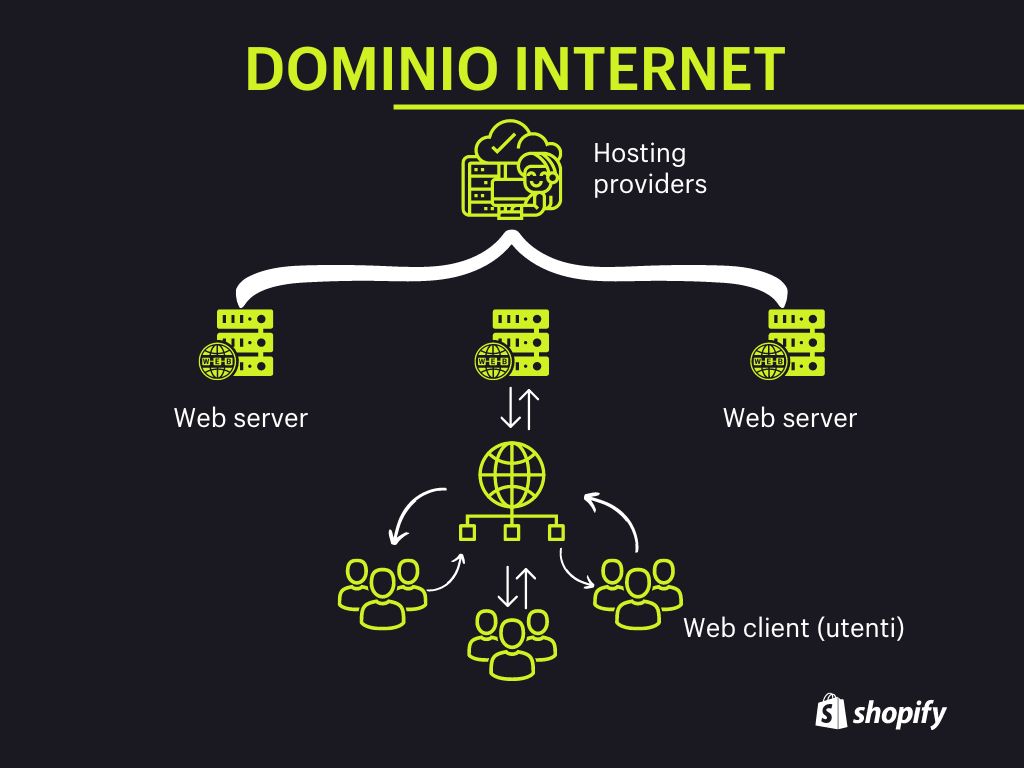

Domain Name System (DNS) e Security Extensions (DNSSEC): alcuni aspetti di Privacy e Sicurezza - Parte 1 - ICT Security Magazine

Il domain grabbing e gli altri usi abusivi dei nomi a dominio: la normativa e come proteggersi - Agenda Digitale

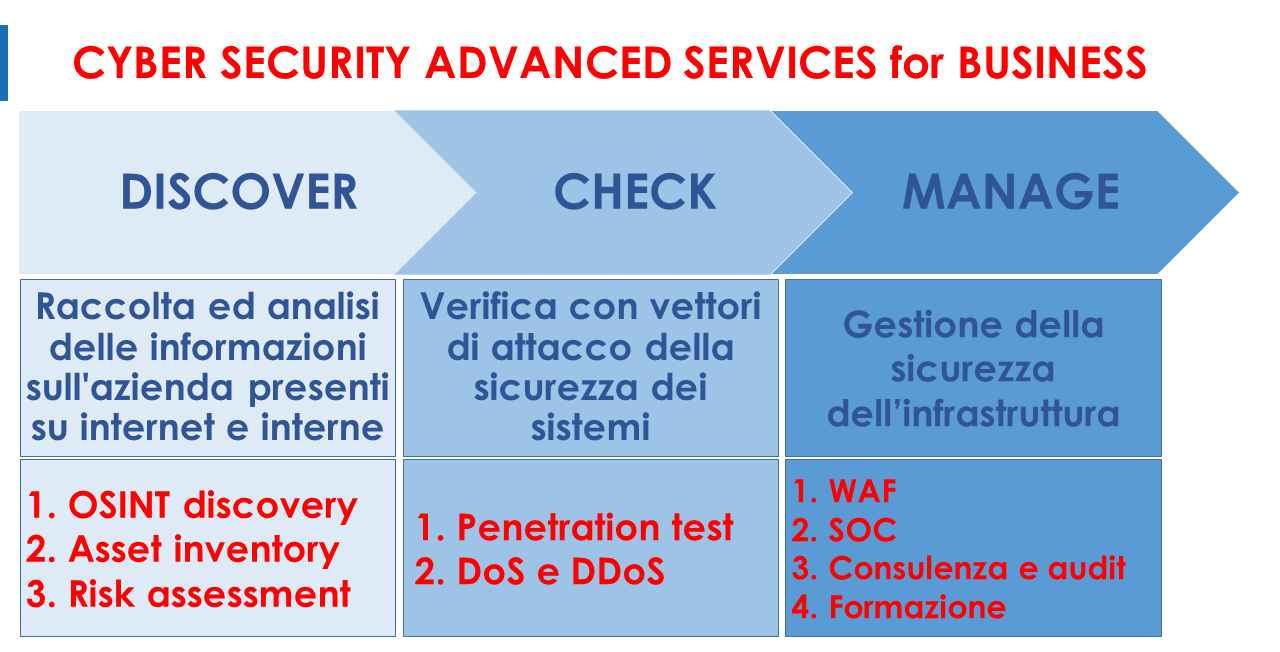

Cyber security dei sistemi industriali: le aziende sono più mature, ma il rischio resta molto alto - Innovation Post